Nesta postagem, abordaremos:

- O que é um Proxy regular (Proxy de encaminhamento)?

- O que é um Proxy reverso?

- Qual devo usar para o meu negócio?

- Exemplos de casos de uso de proxies diretos e reversos

- Alternativas de Proxy que ajudam a realizar o trabalho

O que é um Proxy regular (Proxy direto)?

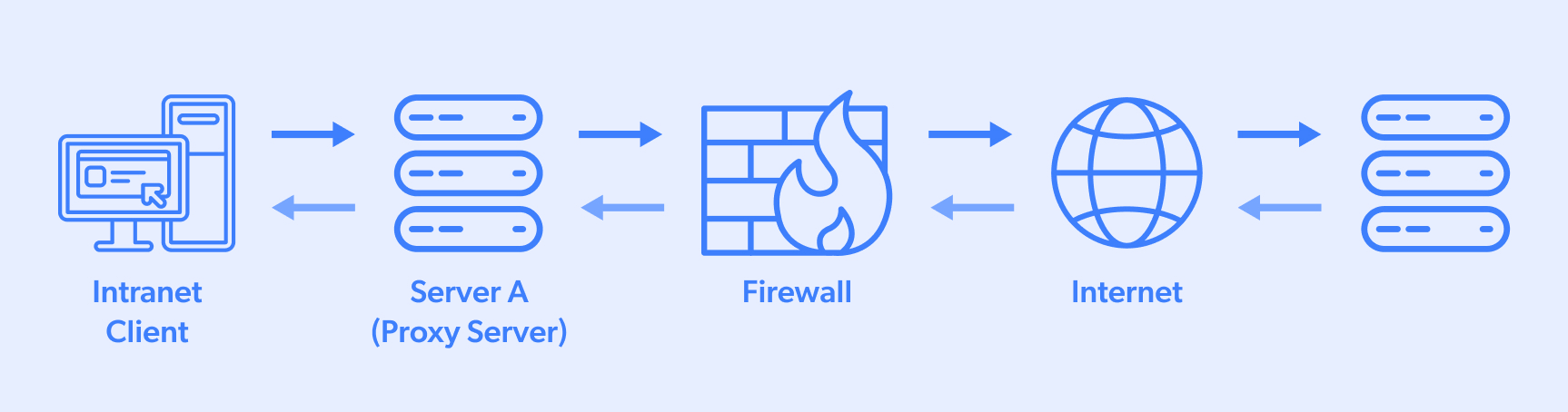

Os proxies “diretos” ou “clássicos” são usados para enviar solicitações de um usuário para um site de destino por meio de um servidor. Os proxies diretos verificam inicialmente se as solicitações são válidas; em um cenário em que não são, o cliente receberá uma notificação de “erro” ou “redirecionamento”. As informações armazenadas em cache serão processadas imediatamente, enquanto as solicitações que não estiverem em cache serão enviadas para servidores de conteúdo por meio de um firewall. As informações serão então enviadas de volta para a primeira pessoa que as solicitou e armazenadas em cache para uso futuro.

O que é um Proxy reverso?

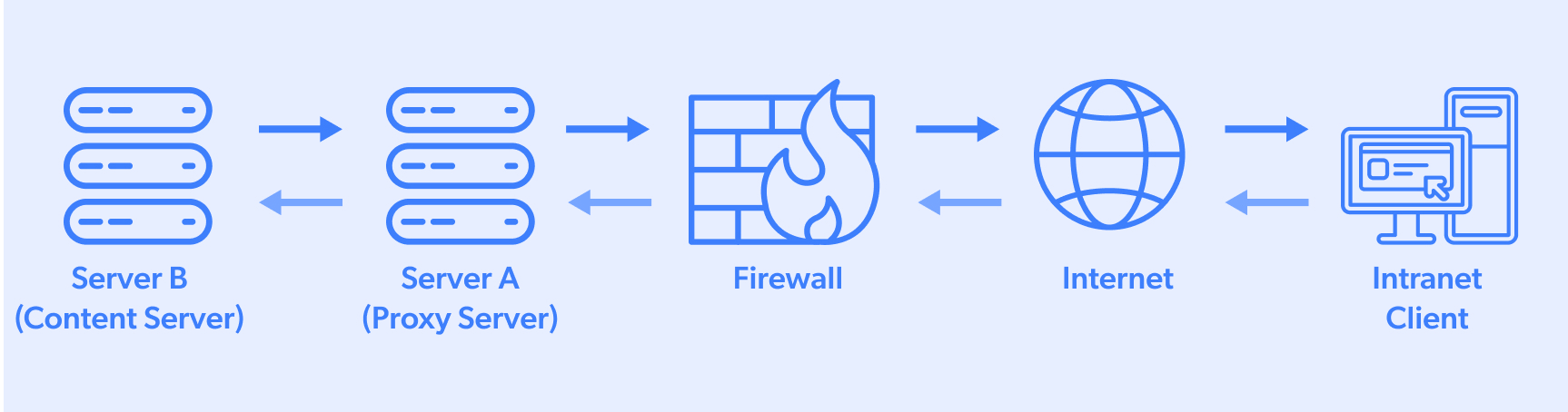

Um proxy reverso é uma maneira pela qual o tráfego do proxy pode ser estruturado na tentativa de adicionar uma camada adicional de proteção a um conjunto interno de dados que reside em uma rede privada/isolada. Ele faz isso transferindo as solicitações primeiro através de um firewall e, em seguida, para o primeiro servidor (A), que, sem o conhecimento do solicitante, é transferido para o segundo servidor (B), que realmente possui as informações de destino em questão. Em seguida, o servidor A armazena (armazena em cache) os dados para que, quando solicitações semelhantes surgirem no futuro, haja menos tráfego de rede.

Existem outros tipos de Proxies também. Se você estiver interessado em expandir seus horizontes, confira nossa postagem sobre“Proxies SOCKS4/5 VS HTTP”e saiba mais sobre metodologias de tunelamento HTTP de ponta a ponta.

Qual devo usar para o meu negócio?

Depende do seu negócio e de suas necessidades específicas. Os proxies diretos são ótimos para solicitações de conteúdo simples e diretas, como obter registros governamentais de um arquivo digital (mais sobre este exemplo na próxima seção).

Um Proxy reverso pode ser mais útil para uma empresa que gera dados de forma independente. Ela pode querer manter alguns desses dados abertos ao público, enquanto outras seções podem conter dados altamente confidenciais e proprietários relativos à essência de sua tecnologia (mais sobre isso na próxima seção).

Exemplos de casos de uso de proxies diretos e reversos

Agora que você conhece as principais diferenças entre esses dois arquétipos de Proxy, vamos expandir cada um dos exemplos acima para ajudar a ilustrar como/quando cada um deles pode ser melhor utilizado:

Caso de uso de Proxy direto

Uma seguradora pode querer obter acesso a arquivos governamentais disponíveis publicamente. Isso poderia ser uma tentativa de alimentar algoritmos com dados antigos, a fim de treinar sua IA para desenvolver capacidades atuariais com base em ocorrências históricas. Trata-se de um trabalho simples de coleta de dados e, como tal, um Proxy direto seria a escolha perfeita.

Caso de uso de Proxy reverso

O exemplo acima discutiu uma empresa que tinha dados públicos e, ao mesmo tempo, dados privados. Isso pode ocorrer por vários motivos. Por exemplo, a rede interna de uma empresa pode estar vinculada ao seu site público ou à Internet como um todo. Ao usar um Proxy reverso, eles se isolam dos concorrentes e/ou malfeitores que desejam prejudicar ou roubar ativos de dados.

Outros casos de uso populares de Proxy reverso incluem:

- Usar um Proxy reverso para ocultar informações relacionadas aos seus servidores operacionais principais, a fim de ajudar a aumentar a segurança cibernética e evitar ataques cibernéticos. Isso pode fazer parte de uma estratégia de segurança de rede mais ampla que inclui a segmentação de rede, ou seja, a divisão de ativos não essenciais de sistemas operacionais importantes.

- Sites grandes com altos volumes de tráfego podem querer usar servidores Proxy reverso para dividir a carga em seus servidores de maneira mais uniforme. Nesse contexto, a Bright Data escreveu uma análise aprofundada do incidente de balanceamento de carga da Fastly, na qual discutimos como “ao dividir a carga entre milhões de pares, as empresas são essencialmente capazes de criar uma rede que não depende de nenhum servidor específico, garantindo que as redes estejam constantemente operacionais. Isso também resolve possíveis problemas de latência devido à localização do site de destino, utilizando pares ou superproxies de locais próximos”.

Alternativas de Proxy que ajudam a realizar o trabalho

Proxies diretos e reversos exigem muito tempo e esforço para serem criados e integrados ao fluxo operacional de uma empresa. Muitos não sabem que existem alternativas, pelo menos quando se trata do uso de proxies diretos para coleta de dados.

As empresas que optam por usar uma rede de coleta de dados de terceiros, como a Bright Data, desfrutam de algumas vantagens importantes:

- Suas redes internas são completamente separadas de seus esforços de coleta de dados.

- Os conjuntos de dados entregues a elas usam criptografia de ponta a ponta, garantindo que as informações sejam vistas apenas por partes autorizadas.

- Uma enorme rede globalde proxies pares/super garante velocidades de coleta rápidas, bem como a capacidade de solicitações simultâneas ilimitadas.

- Os ativos da web que se preocupam com o tráfego de entrada podem optar por integrar um dos quatro principais serviços de Proxy da Bright Data à arquitetura de seus sistemas/sites. Isso pode ajudar a criar a zona tampão desejada entre os dados proprietários na nuvem e as informações de código aberto. Isso é conseguido aproveitando milhões de dispositivos peer localizados em todo o mundo, bem como técnicas de rotação de IP, tudo isso usando uma estrutura complexa de roteamento de dados e criptografia de ponta a ponta, tornando quase impossível para agentes mal-intencionados violarem.

Conclusão

Dependendo dos dados-alvo da sua empresa, bem como dos data lakes que podem estar potencialmente em risco, deve-se escolher o tipo de solução Proxy adequada para o seu negócio. Solicitações simples e diretas podem funcionar perfeitamente usando um “Proxy clássico”, enquanto empresas que possuem dados internos ou externos podem preferir usar um Proxy reverso. Empresas que desejam coletar dados de diferentes maneiras e mantê-los o mais seguros possível na nuvem também podem optar por usar uma tecnologia ou solução de terceiros que assuma essa responsabilidade e crie uma barreira de segurança.