A infraestrutura da Bright Data abrange vários tipos de proxy, inclusive Proxies ISP, que combinam a estabilidade dos IPs do data center com a autenticidade das conexões residenciais.

Neste artigo, aprenderemos sobre:

- A arquitetura fundamental dos proxies de encaminhamento de descriptografia TLS e as duas conexões separadas que eles gerenciam.

- Os desafios que os desenvolvedores enfrentam ao depurar erros nesses ambientes complexos e de várias conexões.

- Como o cabeçalho RFC9209 Proxy-Status padroniza o relatório de erros nessa camada de Proxy.

- Um guia prático para implementar e analisar o cabeçalho Proxy-Status, com exemplos da atualização 2026 da Bright Data.

- Saiba mais sobre como diferentes servidores proxy se encaixam nessa arquitetura.

Vamos nos aprofundar!

Como funciona a camada Proxy (interceptação de TLS)

Na arquitetura de um proxy de encaminhamento como o Burp Suite, o componente mais importante e frequentemente mal compreendido é a camada proxy e seu mecanismo para lidar com o tráfego criptografado. Esse processo, conhecido como Interceptação TLS, é o mecanismo que permite que o Proxy inspecione e modifique solicitações e respostas HTTPS que, de outra forma, seriam opacas.

Os servidores proxy modernos, como os proxies forward e reverse da Bright Data, seguem esse mesmo princípio arquitetônico.

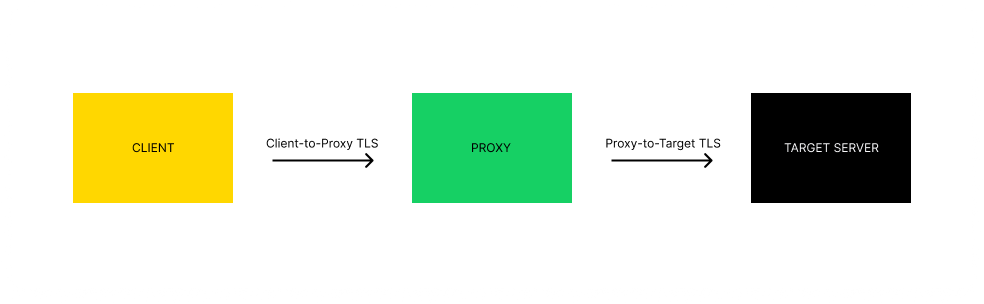

Em sua essência, o Proxy atua como um “man-in-the-middle” controlado. Ele não apenas retransmite pacotes; ele estabelece duas conexões TLS totalmente independentes, dividindo efetivamente o canal seguro em dois. O diagrama a seguir ilustra essa separação fundamental:

Vamos detalhar as duas conexões TLS distintas que formam essa cadeia

- A conexão cliente-para-Proxy

É aqui que a mágica da interceptação acontece. Quando você configura seu navegador para usar uma ferramenta como o Burp Suite, ocorre a seguinte sequência:- O Client Hello: o cliente (seu navegador) envia uma mensagem Client Hello para o Proxy. Crucialmente, essa mensagem contém a extensão SNI (Server Name Indication), que declara o nome do host de destino pretendido (por exemplo, brightdata.com).

- O engano do Proxy: O Proxy, ao ver o SNI, não encaminha o Client Hello imediatamente. Em vez disso, ele gera dinamicamente um certificado digital em tempo real para o nome de host solicitado (brightdata.com).

- A raiz de confiança: Esse certificado gerado não é assinado por uma autoridade de certificação (CA) pública, como Let’s Encrypt ou DigiCert. Ele é assinado pela própria autoridade de certificação (CA) local do Proxy. Para que isso funcione, é necessário ter pré-instalado o certificado da CA do Proxy (por exemplo, burp.crt) no armazenamento de confiança do navegador ou do sistema operacional. Como sua máquina confia nessa CA, ela confia automaticamente em todos os certificados gerados pelo Proxy.

- Conclusão do handshake: O Proxy conclui o handshake TLS com o cliente usando esse certificado forjado. Do ponto de vista do cliente, ele estabeleceu com sucesso uma conexão segura com a brightdata.com. Na realidade, ele tem uma conexão segura apenas com o Proxy.

- A conexão Proxy-to-Target

Em paralelo, o Proxy lida com o lado legítimo da conexão:- Nova conexão: O Proxy inicia um handshake TLS padrão e legítimo com o servidor de destino real (brightdata.com).

- Validação: Ele recebe e valida o certificado real do servidor em relação aos armazenamentos públicos de confiança, garantindo que ele seja válido e emitido por uma CA pública confiável.

- Canal seguro: Estabelece um canal genuinamente seguro entre o Proxy e o servidor de destino.

O ponto de estrangulamento da inspeção

Com os dois canais seguros estabelecidos, o Proxy se torna o intermediário inteligente. Agora ele pode:

- Descriptografar o tráfego de entrada do cliente usando a chave privada de seu certificado forjado.

- Inspecionar, registrar ou modificar a solicitação HTTP de texto claro.

- Criptografar novamente a solicitação (potencialmente modificada) usando as chaves de sua conexão com o servidor real e encaminhá-la.

- Repetir o processo inverso para a resposta do servidor.

Essa base é fundamental para entender onde e como os erros ocorrem. A maioria dos erros relacionados ao TLS em ferramentas como o Burp Suite decorre de uma falha na primeira conexão – o link cliente-proxy. Se o cliente não confiar na CA do proxy ou se o proxy não conseguir gerar um certificado convincente, o handshake falhará e a interceptação se tornará impossível. Compreender esse modelo de duas conexões é a chave para diagnosticar e resolver esses problemas de forma eficaz.

Como implementar e analisar o cabeçalho Proxy-Status

Aproveite a RFC 9209 para transformar sua depuração de Proxy de adivinhação em uma ciência precisa. Este guia mostra como implementar o cabeçalho Proxy-Status e analisar seus parâmetros críticos para identificar instantaneamente o estágio e a causa das falhas de solicitação.

O cabeçalho de resposta HTTP Proxy-Status é uma forma padronizada de os proxies informarem o que aconteceu durante o processamento da solicitação. Em vez de um 502 Bad Gateway enigmático, agora você obtém um motivo legível por máquina para a falha.

Parâmetros principais para diagnósticos precisos

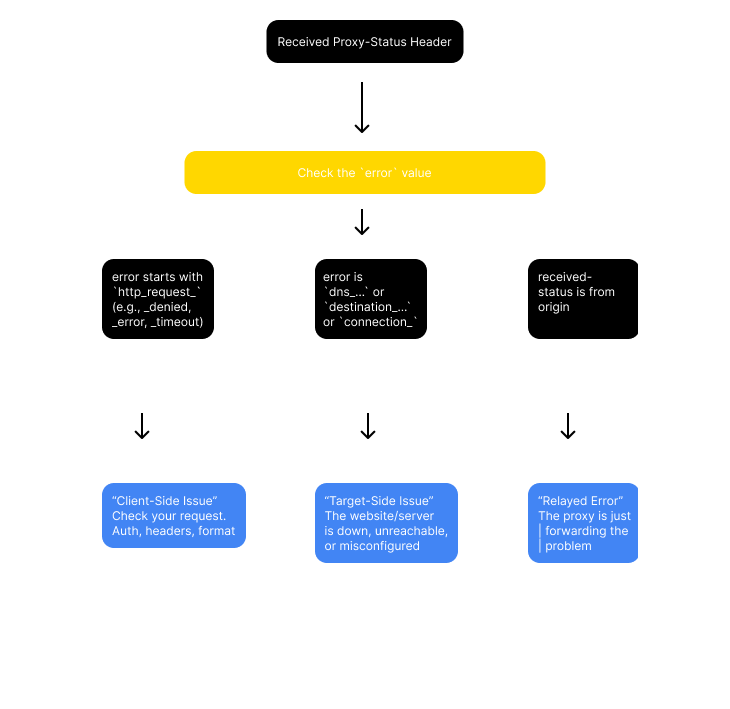

Quando uma solicitação falhar, analise esses três parâmetros principais no cabeçalho Proxy-Status:

| Parâmetro | Descrição | Exemplo de valor | O que ele diz a você |

|---|---|---|---|

Erro |

Um token predefinido que descreve o tipo de erro. Esse é seu diagnóstico principal. | http_request_error |

A categoria da falha. |

detalhes |

Uma cadeia de caracteres legível por humanos com contexto adicional. | "Versão HTTP inválida" |

O motivo específico do erro. |

received-status |

O código de status HTTP que o Proxy recebeu do próximo salto (por exemplo, o servidor de origem). | 503 |

Mostra problemas no servidor upstream. |

Implementação passo a passo

Etapa 1: Configure seu Proxy para emitir o cabeçalho

Primeiro, certifique-se de que seu serviço de proxy (por exemplo, NGINX, Apache Tráfego Server, uma solução personalizada) esteja configurado para adicionar o cabeçalho Proxy-Status às respostas.

proxy_set_header Proxy-Status "error=<error_type>; details="<extra_info>"; received-status=<status_code>";Na prática, você usaria variáveis para preencher esses valores dinamicamente com base na condição de erro.

Etapa 2: analisar o cabeçalho em seu cliente/aplicativo

Quando seu aplicativo receber uma resposta de erro, verifique se há o cabeçalho Proxy-Status e analise seus pares de valores chave

importar solicitações

def diagnose_proxy_failure(url, proxy_config):

try:

response = requests.get(url, proxies=proxy_config)

# Forçar uma exceção para códigos de status 4xx/5xx para pular para o bloco except

response.raise_for_status()

return "Success", response

except requests.exceptions.HTTPError as e:

response = e.response

# Verificar o cabeçalho Proxy-Status

proxy_status_header = response.headers.get('Proxy-Status')

diagnóstico = "Falha desconhecida"

if proxy_status_header:

# Parsing os parâmetros em um dicionário

params = {}

for part in proxy_status_header.split(';'):

part = part.strip()

if '=' in part:

key, value = part.split('=', 1)

params[key.strip()] = value.strip('"')

# Diagnosticar com base no parâmetro 'error' (erro)

error_type = params.get('error')

details = params.get('details', 'No details provided.')

se error_type == 'http_request_denied':

diagnosis = f "CLIENT ISSUE: Request blocked by proxy policy. Detalhes: {details}"

elif error_type == 'dns_timeout':

diagnosis = f "TARGET ISSUE: O Proxy não conseguiu resolver o domínio de destino. Detalhes: {details}"

elif error_type == 'destination_ip_unroutable':

diagnosis = f "TARGET ISSUE: Proxy cannot route to the target IP. Detalhes: {details}"

elif error_type == 'connection_timeout':

diagnosis = f "TARGET ISSUE: Proxy failed to connect to the target server. Detalhes: {details}"

elif error_type == 'http_response_incomplete':

diagnosis = f "TARGET ISSUE: O servidor de origem enviou uma resposta malformada. Detalhes: {details}"

else:

diagnosis = f "PROXY ISSUE: {error_type}. Detalhes: {details}"

else:

diagnosis = "Legacy proxy: Nenhum cabeçalho Proxy-Status disponível. Volte para a análise genérica do código de status HTTP."

retornar diagnóstico, respostaImplementação da Bright Data

A Bright Data usa uma abordagem semelhante com seu cabeçalho X-BRD-ERR-CODE, que é anterior à RFC 9209, mas tem a mesma finalidade. Vamos ver como ele se adapta ao novo padrão.

Cenário: Você tenta acessar um site somente IPv4 usando um Proxy IPv6.

- O que você vê: Um erro HTTP 502 Bad Gateway.

- Sem o Proxy-Status: É preciso verificar os registros ou a documentação para adivinhar se é um erro do cliente, do Proxy ou do alvo.

- Com os cabeçalhos da Bright Data:

HTTP/1.1 502 Bad Gateway X-BRD-ERR-CODE: target_40011A documentação deles afirma que target_40011 significa “O host de destino não tem endereço IPv6”. - Com o padrão RFC 9209:

HTTP/1.1 502 Bad Gateway Proxy-Status: destination_ip_unroutable; details="Target host has no IPv6 address"; received-status=502

Agora, qualquer cliente compatível com a RFC 9209 pode entender e tratar automaticamente esse erro sem a lógica específica do fornecedor.

Fluxograma de solução de problemas com Proxy-Status

Ao implementar e analisar o cabeçalho Proxy-Status, você passa de códigos de erro genéricos para diagnósticos precisos e acionáveis, reduzindo drasticamente o tempo necessário para resolver problemas relacionados ao Proxy.

Principais desafios na solução de problemas de proxy moderno

Antes dos esforços de padronização, como a RFC 9209, a depuração de problemas relacionados ao Proxy era muitas vezes um exercício frustrante de decifrar pistas enigmáticas. O núcleo do problema estava na incompatibilidade fundamental de contexto entre as duas conexões TLS independentes descritas na seção anterior. Quando ocorria um erro, o Proxy tinha que representar uma falha complexa de dois estágios com um único código de status HTTP, muitas vezes vago.

Esses problemas geralmente afetam todos os tipos de servidores Proxy, desde simples retransmissores HTTP até complexos gateways de interceptação TLS.

O exemplo clássico é o erro 502 Bad Gateway. Do ponto de vista do usuário final, essa é uma mensagem única e inútil. No entanto, para o administrador de rede, esse único código pode mascarar pelo menos três pontos distintos de falha, cada um em uma parte diferente da transação:

Falha de DNS na conexão Proxy-to-Target

O próprio Proxy não conseguiu resolver o nome do host do servidor de destino. A conexão do cliente com o proxy foi boa, mas a jornada subsequente do proxy falhou logo na primeira etapa.

Falha no handshake TLS na conexão Proxy-to-Target

O Proxy chegou ao servidor de destino, mas não conseguiu negociar uma conexão segura. Isso pode ser devido ao fato de o servidor exigir um conjunto de cifras desatualizado, apresentar um certificado expirado ou ter uma incompatibilidade de nome de host.

Bloqueio de autenticação ou de política na conexão cliente-para-proxy

O cliente se conectou com sucesso ao Proxy, mas a solicitação foi negada pela política interna do próprio Proxy. Isso pode ser devido à falta de credenciais, à tentativa de acessar uma categoria de URL na lista negra ou ao acionamento de uma regra de prevenção contra perda de dados (DLP).

O principal desafio era que o protocolo HTTP, na época, não fornecia nenhum mecanismo padrão para informar qual dessas falhas ocorreu ou por quê. O Proxy foi forçado a reduzir um erro de rede de várias camadas em um único código de status genérico.

A solução alternativa específica do fornecedor

Na ausência de um padrão, os fornecedores de Proxy desenvolveram suas próprias soluções proprietárias para fornecer mais detalhes. Eles começaram a adicionar cabeçalhos HTTP personalizados às respostas de erro enviadas de volta ao cliente.

Por exemplo, um guia de solução de problemas do “Fornecedor X” pode instruí-lo a procurar um cabeçalho como:

X-Proxy-Error: POLICY_BLOCK_URL_CATEGORY_GAMBLING

Enquanto um guia para o “Fornecedor Y” pode usar:

X-CorpFirewall-Reason: AUTH_FAILURE_CLIENT_CERT

Essa abordagem criou vários problemas novos:

- Bloqueio do fornecedor: Os procedimentos de solução de problemas tornaram-se totalmente específicos do produto do fornecedor de segurança. O conhecimento de um administrador não era transferível.

- Opacidade do lado do cliente: Esses cabeçalhos personalizados eram frequentemente removidos por sistemas intermediários, ignorados por aplicativos clientes ou não eram registrados nos logs de acesso padrão do servidor Web.

- Falta de consistência: Não havia um dicionário comum de tipos de erro, o que dificultava a criação de sistemas unificados de monitoramento e alerta em ambientes com vários tipos de Proxy.

Esse cenário de erros opacos e cabeçalhos fora do padrão tornava a depuração sistemática lenta e ineficiente. Isso criou uma clara necessidade de um método universal e independente de fornecedor para comunicar o “porquê” da rejeição de uma solicitação por um Proxy, abrindo caminho para um padrão formal.

O que é o cabeçalho RFC9209 Proxy-Status?

O padrão IETF que substitui a adivinhação pela precisão na solução de problemas do Proxy.

Antes da RFC9209: Um único 502 Bad Gateway podia significar qualquer coisa: falha de DNS, bloqueio de política ou tempo limite de destino. Não havia uma maneira padrão de distinguir isso.

Depois da RFC9209: Cada Proxy na cadeia pode informar exatamente qual conexão falhou e por quê, usando parâmetros estruturados como

- error: Tipo de falha predefinido (por exemplo, dns_timeout, http_request_denied)

- detalhes: Explicação legível por humanos

- received-status: Status HTTP do upstream

Resultado: Clareza instantânea entre falhas no lado do cliente e no lado do destino, independente do fornecedor.

Adoção da RFC9209 pela Bright Data: Uma atualização para 2026

Transição de cabeçalhos proprietários para padrões universais. A Bright Data agora está substituindo seus cabeçalhos x-brd-err-code personalizados pelo cabeçalho RFC9209 Proxy-Status.

Estado atual (2026):

- Período de suporte duplo: Os cabeçalhos

x-brd-err-codeeProxy-Statussão retornados - Exemplo: os erros

do target_40011agora também incluemo Proxy-Status: destination_ip_unroutable

Plano futuro:

- Eliminação gradual dos cabeçalhos

x-brd-* - Migração completa para o padrão universal

Proxy-Status - Atualizações da documentação para refletir a nova abordagem de solução de problemas

Impacto: Os clientes agora podem usar ferramentas padronizadas em todos os provedores de Proxy.

Um guia para erros comuns de proxy usando RFC9209

Esta seção mapeia erros comuns de proxy HTTP para o novo padrão, distinguindo claramente qual parte da cadeia de proxy é responsável.

A confiabilidade de sua rede de proxy, como uma rede de proxy residencial, afeta diretamente como e onde esses erros aparecem nos ambientes de produção.

- HTTP 407 e códigos de erro do cliente: Problemas de cliente para proxy (por exemplo,

client_10000: Falha na autenticação no gateway do proxy). - HTTP 403 e códigos de erro de política: Bloqueios de política de proxy (por exemplo,

policy_20050: Solicitação bloqueada por regras de conformidade antes de atingir o destino). - HTTP 429: limitação de taxa e estrangulamento

- HTTP 502 e códigos de erro de destino: Problemas de proxy para o destino (por exemplo,

target_40001: falha de DNS quando o Proxy tentou se conectar ao servidor de destino).

Ferramentas e práticas recomendadas para depuração de proxy com RFC9209

Ferramentas essenciais:

curl -vpara inspecionar diretamente o cabeçalhoProxy-Status- Ferramentas de desenvolvedor do navegador (guia Rede)

- Scripts personalizados que analisam os códigos

de erroestruturados

Práticas recomendadas:

- Crie um monitoramento automatizado que alerte sobre tipos de erro específicos

do Proxy-Status - Use o campo de detalhes para diagnóstico e resolução imediatos

- Crie painéis de controle que acompanhem as categorias de erros (problemas do cliente versus problemas do alvo)

Implemente lógica de repetição com base nos tipos de erro (por exemplo, repetir dns_timeout, não repetir http_request_denied)

Para as equipes que precisam de configurações de IP dedicadas, é possível explorar as opções de IP exclusivo e privado da Bright Data para garantir um comportamento consistente da rede durante os testes e a depuração.

Conclusão

A RFC9209 transforma a depuração de Proxy de adivinhação em diagnósticos precisos e acionáveis. Ao padronizar os cabeçalhos Proxy-Status, ele substitui erros genéricos como“502 Bad Gateway” por informações estruturadas e legíveis por máquina, reduzindo o tempo de solução de problemas e permitindo uma automação mais inteligente em todo o seu ecossistema de proxy.

Se você está cansado de depurar erros crípticos de proxy, os serviços de proxy da Bright Data fornecem uma infraestrutura robusta que, combinada com padrões como o RFC9209, reduz os erros e simplifica a coleta de dados.

Saiba mais: